Hostwinds Tutoriales

Resultados de búsqueda para:

Tabla de contenido

Instale WireGuard VPN - Ubuntu Linux

¿Qué es WireGuard?

WireGuard es un servicio VPN que puede ejecutarse en cualquier instalación de Linux. Tiene un cliente para muchos sistemas operativos populares como Windows, iOS, Android y muchos otros. WireGuard se jacta de ser más seguros que OpenVPN mientras tiene más de un millón de menos líneas de código, lo que significa que la instalación es más pequeña y más rápida también. Como van las soluciones VPN privadas, esta es prometedora ser una configuración y un uso fácil.

Objetiva:

El objetivo de esta guía es instalar WireGuard en Ubuntu 16.04, 18.04, o 20.04 y configurar una PC de escritorio con Windows para conectarse al servidor VPN.Este será el uso más común de WindGuard para muchos usuarios.Los únicos pasos para otros sistemas operativos que difieren de esta guía son la instalación inicial que se puede realizar en 3 líneas o menos y se puede encontrar en https://wireguar.com/install.

Otros usos para este software podrían ser servidores de redes juntos en una red privada local que sea ideal para servidores que ejecutan una base de datos remota que no debe aceptar solicitudes de servidores distintos de los que están destinados a servir contenido.

Instalación:

Es la mejor práctica no usar el usuario raíz para nada, sino usar un usuario de sudo Eso puede ejecutar las cosas como root cuando sea necesario.En esta guía, prefijamos comandos con "sudo".

En Ubuntu 16.04 y 18.04, el comando para instalar WireGuard es simple. Sin embargo, el repositorio para la instalación no está incluido de forma predeterminada. Aquí están los 3 comandos para ejecutar para agregar el repositorio e instalar el software.

sudo add-apt-repository PPA:wireguard/wireguard

sudo apt-get update

sudo apt-get install wireguard

En las versiones posteriores de Ubuntu, el repositorio para WindGuard se incluye de forma predeterminada. Puede instalar usando el comando:

sudo apt-get install wireguard

Ahora que WireGuard está instalado, es hora de comenzar a configurarlo como un servidor VPN.

Configuración del servidor:

Primero, tenemos que generar un par de claves de cifrado público y privado.

sudo -i

cd /etc/wireguard/

umask 077; wg genkey | tee private key | wg pubkey > public key

Ahora podemos verlos usando el comando CAT. Querrá guardar la clave privada en un bloc de notas o algo más tarde.

ls -l private key public key

cat private key

Ahora trabajaremos para agregar el adaptador de red VPN para permitir que otras máquinas se conecten a través de ella de forma segura. Usando su editor de texto favorito, haremos algunos cambios de configuración a /etc/wireguard/wg0.conf, Y para esta guía, usaremos Nano.

sudo nano /etc/wireguard/wg0.conf

Tendremos que agregar lo siguiente al final del archivo. Tenga en cuenta que esto es solo una plantilla, y deberá cambiar los valores a medida que se relacionan con su servidor.

[Interface]

Address = **YOURSERVERIPHERE**

SaveConfig = true

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o **ens3** -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o **ens3** -j MASQUERADE

ListenPort = **41194**

PrivateKey = **YOURPRIVATEKEYDETAILSHERE**

[Peer]

PublicKey = **YOURSERVERIPHERE**

AllowedIPs = **192.168.9.2/32**

Use CTRL + X para guardar Hit y por sí, e ingrese para mantener el mismo nombre de archivo.

Antes de continuar, quiero explicar algunas cosas diferentes aquí. Primero está la dirección IP. Esta dirección debe ser una IP interna o privada de su elección. 192.168.xxx.xxx o 10.xxx.xxx.xxx son comunes. Aquí lo puse en TU SERVIDOR AQUÍ Debido a que todas las demás máquinas hablarán con esto para conectarse a la VPN. La siguiente es la clave privada en la sección [Interfaz]. Esta es la clave que generamos anteriormente.

Lo siguiente de lo que queremos hablar es publicar y postoperatorio. Estos se llaman cuando la VPN comienza y se detiene y le permite reenviar el tráfico a través de WireGuard. Tendrás que reemplazar ens3 Con el nombre del adaptador de red de su dirección IP pública.Si quisiera tener un entorno de tipo "LAN interno" o apuntar a punto, dejaría esto.La solicitud de un entorno de punto a punto es, por ejemplo, conectar un servidor de base de datos remoto.El ListenPort Puede ser cualquier puerto que desee, siempre que no tenga algo que se está ejecutando.

Moviéndose hacia abajo a la sección [PEER], tenemos algunas cosas que son un poco diferentes que el software como OpenVPN. Tenemos una clave pública y otra dirección IP interna. Esta plantilla es el producto terminado de una configuración de trabajo, y reemplazará ese valor de la tecla pública con su cuenta. WireGuard no permite que nadie se conecte a ella. Sería mejor generar un nuevo par de llaves público / privado y asignar manualmente a cada usuario al servidor en un nuevo bloque [PEER] con una clave pública y la dirección IP interna que está asignando esa conexión.

Estamos en el estiramiento del hogar ahora. Necesitamos permitir el tráfico a través del firewall, asumiendo que use UFW:

sudo ufw allow 41194/UDP

Ahora necesitamos habilitar el reenvío de IPv4. Hacemos esto ingresando el siguiente comando:

sysctl -w net.ipv4.ip_forward=1

Por último, pero ciertamente no menos importante, comenzamos todo.

wg-quick up wg0

Vamos a verificar que todo está en buen estado de funcionamiento.

sudo wg show

Ahora su servidor de WireGuard está en funcionamiento. Es una buena idea reiniciar el servidor en este punto, no se preocupe por volver a encender WireGuard. Volverá automáticamente. Es hora de usar esa clave pública que generamos y obtenga nuestra PC con Windows conectada a la VPN.

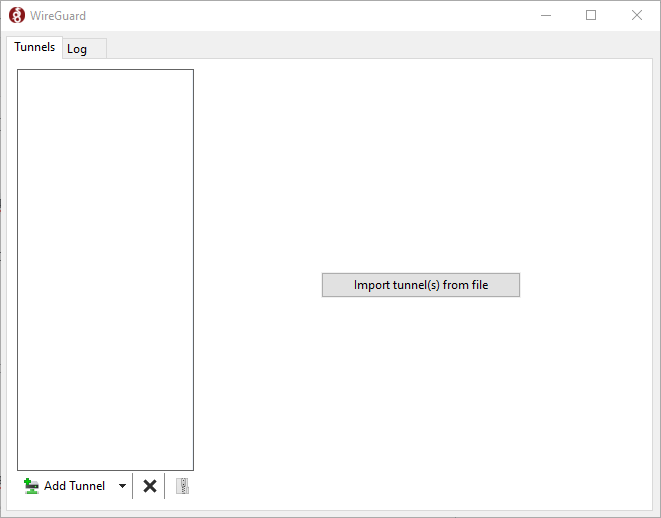

Se puede encontrar una descarga para el cliente oficial. aquí, y lo usaremos para esta guía. Una vez instalado, debe ver a un cliente como este.

Configuración de la cliente:

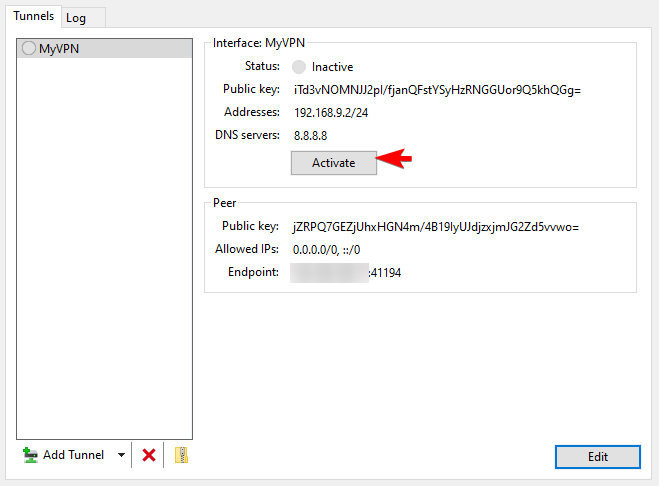

Al hacer clic en la flecha junto al "Añadir túnel" nos permitirá agregar un túnel vacío.Su túnel vacío vendrá precargado con un par de llaves público / privado, que usaremos.

Primero, usemos la información que tenemos para configurar un cliente VPN de Windows.

[Interface]

PrivateKey = **YOURPRIVATEKEY**

Address = **YOURSERVERIP**

DNS = 8.8.8.8

[Peer]

PublicKey = **YOURPUBLICKEY**

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = 255.255.255.255:**LISTENPORT**

Nuevamente, en el bloque [Interfaces], estamos asignando manualmente la IP privada que usaremos en nuestra red privada, almacenando nuestra clave privada.También vamos a asignar una dirección para usar para la resolución DNS.En este ejemplo, estamos utilizando los servidores DNS públicos de Google.

En el bloque [PEER], estamos proporcionando la información de nuestro servidor. Primero, proporcione la clave pública del servidor. En los campos IP permitidos, queremos permitir que todo el tráfico se conecte porque usamos el servidor para conectarse a las direcciones web. Arriba, permitimos el tráfico IPv4 e IPv6 de todas las direcciones. La última configuración es el punto final, y le dice a su cliente dónde encontrar el servidor VPN. Esta dirección y puerto son los de su servidor.

Es hora de terminar con esto agregando esa clave pública que mencionamos antes en el bloque [Peer] para YOURSERVERIP. Como referencia, eso fue /etc/wireguard/wg0.conf.

Ahora estamos listos para activar la VPN y disfrutar de nuestra red privada virtual segura.

Escrito por Hostwinds Team / Mayo 14, 2020